USB 51

Lire des flux de paquets USB avec wireshark, c'est possible...

Description du challenge

- Nom du CTF : 404CTF 2025

- Catégorie : Forensic

- Difficulté : Intro

- Date : Mai 2025

On nous donne le challenge suivant :

Exploration avec Wireshark

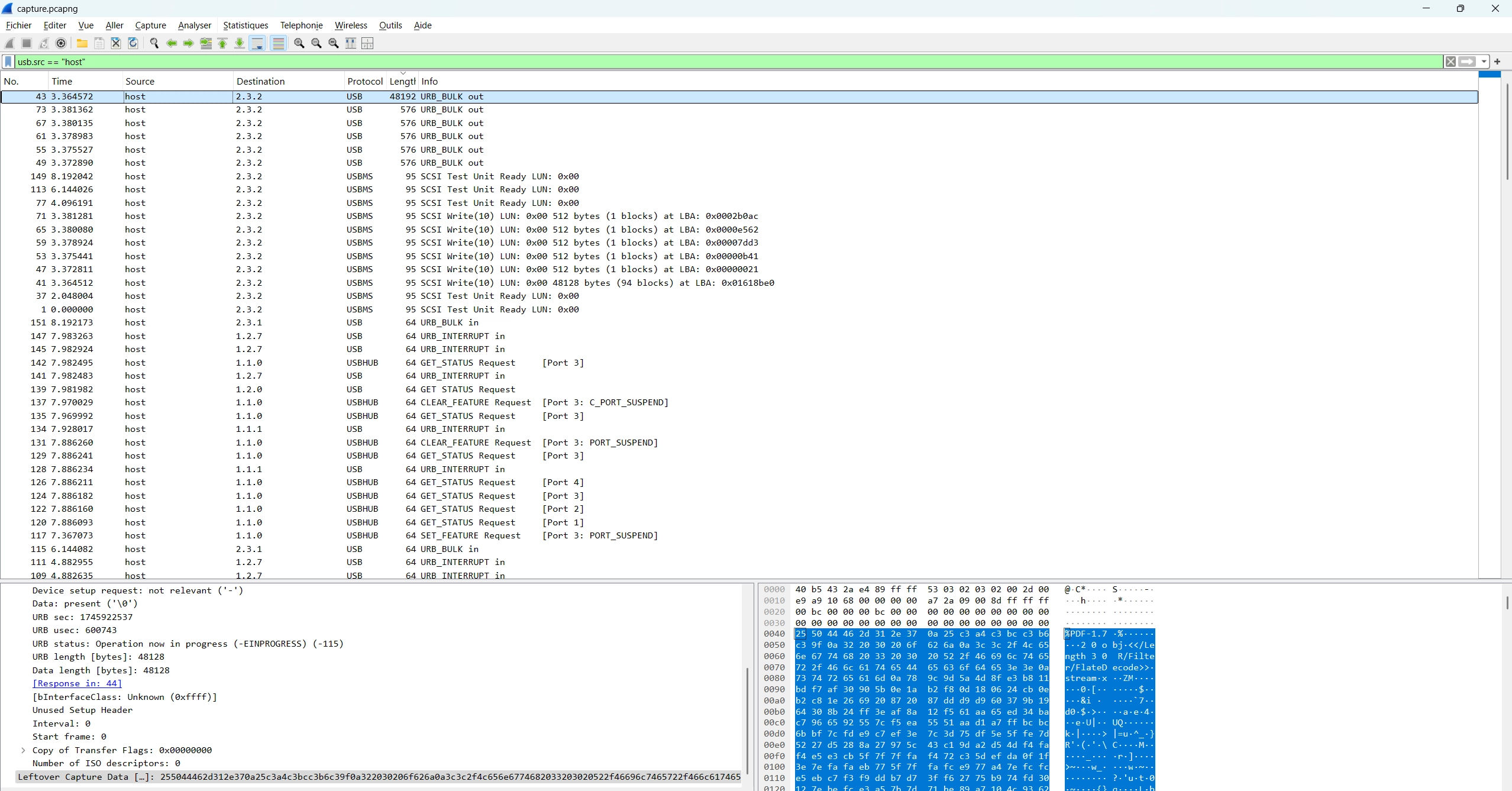

On nous dit que le fichier a été exfiltré. On peut d'ors et déjà utiliser le filtre suivant sur la source dans Wireshark :

usb.src == "host"

On décide aussi de classer par ordre décroissant de longueur de paquet.

On peut voir qu'on a le début typique d'un PDF, avec la séquence d'octets %PDF-. On peut donc extraire le flux de paquets USB en question.

Extraction du fichier PDF

On peut alors copier cette chaine d'octets et utiliser l'outil en ligne Hex to file pour convertir la chaine d'octets en fichier PDF.

Pas de flag sous la forme 404CTF{...}. Mais on peut remarquer la suite de nombres binaires :

00110100 00110000 00110100 01000011 01010100 01000110 01111011 01010111 00110011 01011111 01100011 00110000 01001101 01000101 01011111 01001001 01001110 01011111 01110000 00110011 01100001 01000011 00110011 01111101

On peut convertir cette suite de nombres en ASCII, ce qui nous donne :

404CTF{W3_c0ME_IN_p3aC3}